フィッシングサイトの49%がhttps化しててセキュリティの意識が高いw

httpsについてなんだか笑ってしまような話があったので記事にしてみました

PhishLabsというところのレポートによると、フィッシングサイトの約半数の49%がhttps化しているとのこと。

そのhttps化のスピードがすごくて

- 2016年第3四半期:2.81%

- 2017年第3四半期:31.20%

- 2018年第3四半期:49.42%

と、2016年から2017年にかけて一気に増加してます。

この理由はGoogleが「Chrome」のバージョン68からhttpsじゃないサイトに対してアドレスバーのところで「保護されていません」と表示するようにしたことが大きいようです。

って、セキュアじゃないので危険ですよ、と警告をするつもりが、逆にセキュアなフィッシングサイトを増やす結果になっているというなんとも皮肉なお話です。

これじゃフィッシングサイトを見分けることが出来ないですね。

まあ、Chromeだけのせいではなく、そもそも全ページSSL/TLS化という常時SSL化が進んでいることも影響しているでしょうし、Let’s Encryptで無料でSSL/TLSサーバ証明書を取得できるようになったことなども影響していると思いますが。

Let’s Encryptなんかは安全性向上を目的として、SSL/TLSサーバ証明書の取得のハードルを下げたわけですが、それがフィッシングサイトで悪用されることになるとは考えもしなかったのかもしれないですね。

参考:PhishLabs

そんなことを言っていてもどうしようもないので、では、どうやって対策していきましょうか?というところで、まずは見分け方があるのか?というところから。

どうしてhttpsになっていることを確認するの?

ウェブサイトでクレジットカード情報入れたり、個人情報を入力する際は、そのサイトが

「https」から始まることを確認しましょう!というのはよく言われる話だと思います。

その理由は

- httpsでアクセスすると言うことは、

- SSL/TLSでの通信となるので、

- そのセッション内でやり取りされる情報は暗号化されるから

ということからです。

でも、その相手が誰かまでは保証してくれない(DVの場合)ので、悪い人と一生懸命、暗号化通信をしている可能性もあるわけですw

なので、httpsだから「安全」とか「フィッシングサイトじゃない」、とかは言えない、というわけです。

httpsはフィッシングサイト対策(見分け方)にはならない?

これは結構誤解されるポイントです。

httpsになっていれば、フィッシングサイトとか、危険なサイトじゃない、と考えてはいけないのです。

httpsはあくまでサーバとの通信を暗号化してくれるだけです。

暗号化は途中の経路のやり取りを盗み見られることがないようにしてくれる機能なので、フィッシングサイトを完全に見分けることはできないのです。

あららら、httpsダメじゃん、と。

でも、これはOV、EVだと話はちょっと違ってきます。

OV、EVでのフィッシングサイトの見分け方

ではどうやってフィッシングサイトであることを見破ればよいのでしょうか。

というところで証明書の違いがポイントになります。

SSL/TLSサーバ証明書には3種類あるのですが、その種類と違いは以下の通り。

| 種類 | 認証 | 内容 |

| DV(Domain Validation) | ドメイン認証 | ドメインの所有者が権利を持っていることが確認できれば発行される |

| OV(Organization Validation) | 企業認証 | 企業の実在確認がされた上で発行される |

| EV(Extended Validation) | 拡張認証 | OVよりも厳しい審査を経て発行される |

要は発行までの認証プロセスが違うのですが、DVはドメインの所有者がそのドメインの権利を持っていることが確認できれば発行できてしまう証明書。

これがフィッシングサイトで使われている証明書です。

ドメインの所有者であれば簡単に取れてしまうわけですから、仕方がないですね。

OVとEVについては企業の実在確認をしてから発行される証明書で、その組織名が証明書にも含まれています。

というわけで、これをフィッシングサイトの見分け方に使えないか?ということです。

EV、OV、DVの違い詳細は以下のサイトでまとめなおしました

フィッシングサイトの見分け方 OVの場合

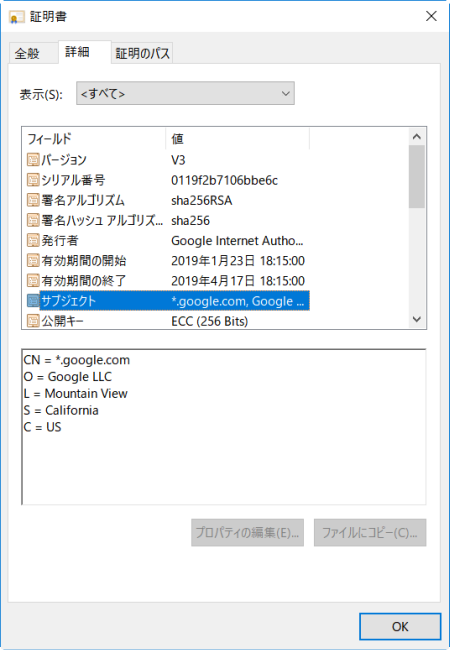

それでは、OVでの見分け方です。

例えば、https://www.google.co.jp/では、Google社に対して発行された証明書が適用されているのですが、そのことは証明書のサブジェクトを見れば分かるようになっています。

Oのところが「 Google LLC 」となっています。

ここを確認すれば、そのサイトの運営組織が分かるので、それを頼りにすることができます。

フィッシングの対象となる多くの企業が有名な企業なので、ページ内容と組織名が一致していなければ疑った方が良い、ということになります。

が、毎回これを確認しますか?

という話です。

そこで、EVの登場というわけです。

フィッシングサイトの見分け方 EVの場合

EVでの確認方法です。

EVの場合はOVの確認方法に加え、アドレスバーで組織名が確認できるようになっています。

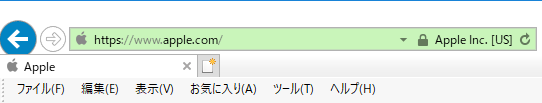

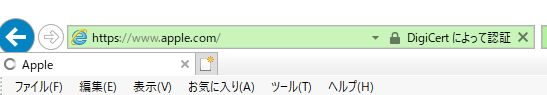

Internet Explorer

アドレバーの右手に会社名(O)が入っています。また、アドレスバー自体も緑色に変化します。

少し待つと認証局の情報も表示されます。OとCAの情報が交互に表示されます。

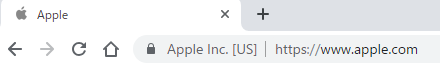

Chrome

アドレスバーの左側に会社名(O)が表示されます。色味とかには変化はありません。

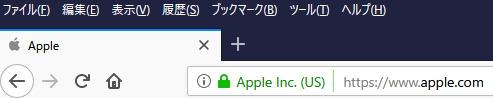

Firefox

アドレスバーの左側に会社名(O)が表示されます。南京錠と会社名が緑色になっています。

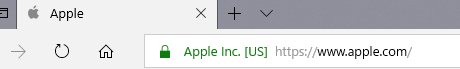

Edge

EdgeはFirefoxと同じです。アドレスバーの左側に会社名(O)が表示されます。南京錠と会社名が緑色になっています。

このようにEVの場合は、OVよりも簡単に運営組織が確認できる仕様になっています。

でも、EVを導入しているサイトってそれほど多くないんです。

2017年12月時点での情報ですが、その数、約4%だとか。

参考:https://scan.netsecurity.ne.jp/article/2017/12/25/40469.html

フィッシングサイトを見分けるためにはどうすればよい?

DV < OV < EVという感じでフィッシングサイトを見分けることができるような仕組みはありますが、決定的なものではありません。

結局、PhishLabsのサイトでは利用者一人一人のセキュリティ意識の向上が必要です、というようなことが書かれていますが、実際のところムリゲーな話かと。

それよりも、サイト運営側がDVがフィッシングに使われていることを認識したうえで、最低でもOV、できればEVを導入するのが被害を最小限に抑えるための対策かもしれません。

また、EVを導入するだけじゃなくて、利用者に対しての見え方、確認の仕方なんかも合わせて伝えていく、ということをしていかないとダメかと。

でも、EVの効果(アドレスバーに組織名表示)ってPCブラウザだからこそなんですよね。

スマホの場合は緑色にはなってもさすがに組織名までは表示できないです。

今やスマホユーザーの方が多いと言われている時代にはEVでは対策をしているとは言えない状況かもしれません。

SSLも暗号という観点からは「使える技術」ですが、認証という観点からは別のアプローチが必要なのでは?と思ったりしちゃいます。

セキュリティソフトでフィッシング詐欺対策

httpsではフィッシングサイトを完全に見分けることは難しいことがわかりました。

では、フィッシングサイトは見分けることが出来ないのかというとそんな事はありません。

その一つの対策としてセキュリティソフトがあります。

セキュリティソフトというと、ウイルスを防いだり駆除してくれるものというイメージがあると思いますが、インターネット接続が前提となっている昨今は、セキュリティソフトは独自にWebサイトの評価をしています。

その機能で偽の金融機関、ショッピングサイト等のフィッシング詐欺サイトへのアクセスをブロックしてくれます。

Windows10にはWindows Defenderという無料のセキュリティ対策ソフトが標準で搭載されていますが、これにはそういった機能はないので、有料版のセキュリティソフトの導入が必要です。

フィッシングサイトもhttps化されてきてどんどん巧妙になってきています。

セキュリティソフトのフィシング詐欺対策機能で被害を防ぐことも真剣に考えたほうが良いと思います。

コメント