先日、SSL3.0の脆弱性「POODLE」が見つかったばかりですが、TLS/SSLプロトコルに、1990年代の米国の暗号輸出規制に起因する脆弱性が見つかったそうです。

TLS/SSLプロトコルにまた脆弱性見つかる。その名はFREAKフリーク

今回の脆弱性で影響を受けるのは

- Safari

- Android

とのこと。

と、さらにOpenSSLを利用しているサーバも影響を受けるようです。

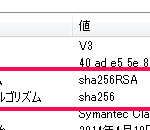

この脆弱性は、FREAK(Factoring attack on RSA-EXPORT Keys)と呼ばれていて、直訳するとエクスポートしたRSAキーのファクタリング攻撃というものです。

※直訳してもよく意味が分かりませんが。

具体的には、悪意を持った者が中間者攻撃(man-in-the-middle)を仕掛けて通信を傍受することが出来るというものです。

それができる理由というのが、SafariやAndroidに使われているOpenSSLに実装されている弱い暗号化方式が有効なためというもの。

この弱い暗号化方式というのは、1990年代のアメリカでは、暗号システムに規制をかけていて、暗号を輸出する場合は暗号鍵の強度を意図的に弱めることが義務付けられていた!というものです。

※外国の通信を傍受することが出来るようにするためというのですからすごい話ですね。

その制限というのがRSAアルゴリズムの場合は512bitが最長だったようです。

現在、そのアメリカの規制は解除されているのですが、OpenSSLではそのまま弱いアルゴリズムがサポートされたまま残っていたことが判明し、それを悪用することができるというのが今回の脆弱性です。

低い暗号強度のアルゴリズムの設定が残っていても通常は無効になっているようなのですが、AndroidやSafariではMITMを使って強制的に低い暗号強度で通信させることが出来てしまい、それを解読してしまえば通信を盗み見ることが出来るということのようですね。

これはサーバ側にも同様のことが言えるようなので、サーバ管理者は対応が必要になりますね。

またまた、SSL/TLSプロトコルの脆弱性ですが、今回もSSLサーバ証明書で対処ができるものではないので、クライアント側のアプリケーション開発者側(今回はAppleやGoogle)で対応する必要がある内容です。

SSLサーバ証明書の脆弱性ではありませんので、SSLサーバ証明書を取得し直しても対応できません。

サーバ管理者は無駄なことをしないようにしたほうがいいです。

Appleは来週(3/9の週)には修正パッチの配布を予定しているようなのでiPhone/iPad/Mac OSXではセキュリティアップデートが走ると思います。

なお、このOpenSSLの問題「CVE-2015-0204」は、最新のOpenSSLリリース1.02で既にパッチが配布されているので、早めにパッチの適用をする必要があります。

追記

OpenSSLだけでなく、Windows Serverでも影響があるようなので、そのチェック方法をまとめました。

フリークはOpenSSLだけじゃない?Windows Serverでも影響あり。

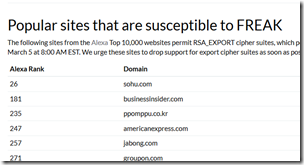

脆弱性のあるサーバについては以下のサイトで公開されちゃってます。「Alexa Top 10,000 website」とあるので、まぁ、ほんの一部でしかないですけどね。

コメント