3月に見つかったSSLの脆弱性FREAK。その記憶も新しいですが、今度はTLSに脆弱性が見つかりましたよ。

さっそく見ていきましょう。

今度はTLS。FREAKの再来か、TLSの脆弱性Logjamとは?

HTTPS接続に使われているTLSプロトコルに、また重大な脆弱性が。

FREAKは古ーい暗号セットに含まれる強度の弱い暗号(RSA Export Suites)をついて通信の内容を読み取るという手法でした。

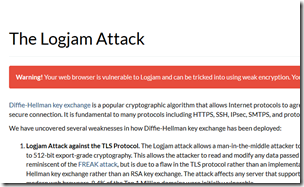

今回の脆弱性は「Logjam」という名前で、暗号鍵を共有するためのDiffie-Hellman(DH)鍵交換の脆弱性。

FREAKはRSAでしたが、LogjamはDHの脆弱性ですね。

Webサーバ、Webブラウザや電子メールサーバなどに影響があると言われています。

この脆弱性を悪用すると、中間者攻撃(MITM)で暗号強度を引き下げて暗号化通信の内容を読み取れるようになるといういつものやつです。

それでは、チェック方法を見ていきましょう。

脆弱性チェック(クライアント)

クライアントブラウザ側であれば以下のサイトでチェック出来ます。

Warning! Your web browser is vulnerable to Logjam and can be tricked into using weak encryption. You should update your browser.

と出たら、Logjamの対象なので、ブラウザを更新するか対策済みブラウザを使った方が良いです。

ちょっと調べてみたところ、

- Firefox 38.0.1

- Chrome 42.0.2311.135 m / 43.0.2357.65 m

- IE10

は脆弱性ありと出ますね。

一部の情報だと主要ブラウザは対策済み、とか書かれていたと思うのですが。。。

DH1024bitのサポートじゃNGとなるのかしら。(2048bitじゃないとだめ?)

脆弱性チェック(サーバ)

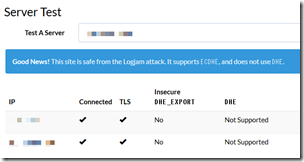

サーバ側であれば以下のサイトでチェック出来ます。

Server Testのところにコモンネームを入れてGoです。

問題なければ以下のように表示されます。

Good News! This site is safe from the Logjam attack. It supports ECDHE, and does not use DHE.

NGの場合はこちら

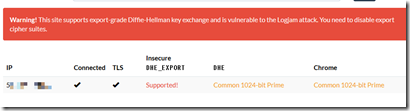

Warning! This site supports export-grade Diffie-Hellman key exchange and is vulnerable to the Logjam attack. You need to disable export cipher suites.

DHE_EXPORTをサポートしちゃっているのでNGです。

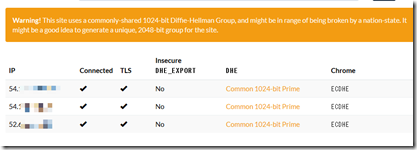

以下は、DHE_EXPORTは無効ですが、DHEが1024なので2048を推奨するという内容のようです。

Warning! This site uses a commonly-shared 1024-bit Diffie-Hellman Group, and might be in range of being broken by a nation-state. It might be a good idea to generate a unique, 2048-bit group for the site.

NGになったら、チェックサイトに書かれている方法で対策すればOKです。

- Apache HTTP Server (mod_ssl)

- nginx

- Microsoft IIS

- Lighttpd

- Apache Tomcat

- Postfix SMTP

- Sendmail

- Dovecot

- HAProxy

についての対応方法が書かれていますね。

ちなみに、さすが、ssllabsもいち早く対応済みです。

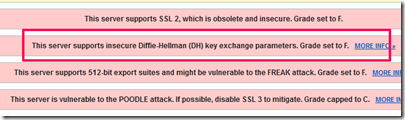

NGの場合

This server supports insecure Diffie-Hellman (DH) key exchange parameters. Grade set to F.

って出てます。

毎度のことですが、SSL/TLSのプロトコルの脆弱性に関するものなので、SSLサーバ証明書の取得し直しは必要ありません。

やるべきことはサーバ側のサイファースイートの設定見直しです。

そして、ブラウザは最新版を使う、ですね。

コメント